Структура сайта и организация контента

Структура веб-сайта на WordPress имеет ключевое значение для безопасности. Организация контента в базе данных и разделение уровней доступа к информации позволяют минимизировать риски утечки данных и несанкционированного доступа.

Навигация и пользовательский опыт

Хорошо спроектированная навигация и пользовательский интерфейс способствуют улучшению безопасности сайта. Ясная структура меню и удобство взаимодействия пользователя с сайтом помогают предотвратить попытки взлома.

Информационная иерархия и дизайн интерфейса

Информационная иерархия и дизайн интерфейса должны быть спроектированы с учетом безопасности. Это включает в себя такие аспекты, как дифференцированный доступ к данным, контроль уровней привилегий и защита личных данных пользователей.

Поисковая оптимизация и пользовательские потребности

Поисковая оптимизация и удовлетворение пользовательских потребностей должны быть балансированы с безопасностью. Это означает использование безопасных плагинов, защиту от малвари и обеспечение конфиденциальности информации.

Карта сайта и рекурсия

Карта сайта помогает представить структуру сайта и упрощает навигацию пользователя. Рекурсивные вызовы используются в различных алгоритмах безопасности, таких как шифрование данных и проверка уровней доступа.

Функции, стек и базовый случай

Использование функций в разработке безопасности сайта помогает упростить и стандартизировать процессы. Стек вызовов используется для обеспечения целостности данных; Базовый случай в безопасности сайта — это минимальный набор мер, который гарантирует защиту от угроз.

Факториал и бинарное дерево

В безопасности сайта факториал используется для оценки комбинаторных угроз. Бинарное дерево ⸺ для организации структуры данных, такой как учетные записи пользователей и доступ к ресурсам.

Обход дерева, связанный список и динамическое программирование

Обход дерева и связанный список используются в алгоритмах аутентификации и авторизации. Динамическое программирование помогает оптимизировать процессы проверки безопасности.

Тенденции, сезонность и управление данными

Следить за тенденциями в сфере безопасности, учитывать сезонные угрозы и эффективно управлять данными помогает поддерживать высокий уровень безопасности.

Оптимизация контента, маркетинг и ключевые слова

Оптимизация контента в соответствии с принципами безопасности, использование ключевых слов для привлечения внимания аудитории и маркетинг безопасных решений способствуют повышению безопасности сайта.

Wordpress security, website protection, cyber threats, data encryption, malware prevention, login security, firewall settings, plugin updates, strong passwords, website backups

Для обеспечения безопасности на WordPress необходимо уделить внимание защите сайта, предотвращению киберугроз, шифрованию данных, предотвращению малвари, безопасности входа, настройке брандмауэра, обновлению плагинов, использованию надежных паролей и созданию резервных копий.

WordPress популярен как никогда. Блоги, мини-сайты или даже целые порталы создаются на простых в использовании конструкторах, таких как WordPress. Однако за удобством и простотой использования стоит, прежде всего, вопрос безопасности веб-сайта. Высокий уровень заражения означает повышенное внимание со стороны злоумышленников.

В этой статье вы узнаете 10 простых советов, которые помогут сделать ваш сайт WordPress еще более безопасным и улучшить ваш ночной сон.

- 1. Защищаем WordPress от XSS-инъекций

- 2. Убираем показ лишней информации

- 3. Принудительное использование SSL

- 4. Используем .htaccess для защиты файла wp-config

- 5. Скрываем версию WordPress'a

- 6. Баним спамеров и ботов

- 7. Пишем плагин для защиты от зловредных url-запросов

- 8. Личеры!

- 9. Убить админа. (Нет дефолтному юзернейму «admin»)!

- 10. Защита директорий на сервере от просмотра

- Защита сайта на WordPress

1. Защищаем WordPress от XSS-инъекций

В чем проблема: Разработчики всегда стараются защитить GET и POST запросы, но этого может быть недостаточно. Вам необходимо защитить свой блог от XSS-атак и от попыток изменить переменные GLOBALS и _REQUEST.

Что мы можем сделать; Этот код предотвращает использование XSS-инъекции и попытки модификации переменных GLOBALS и _REQUEST. Вставьте этот код в файл .htaccess в корне вашего сайта. (Не забудьте сделать резервную копию этого файла перед внесением изменений).

Options +FollowSymLinks RewriteEngine On RewriteCond % (\%3E}<|%3C).*script.*(\>|%3E) [NC,OR] RewriteCond % GLOBALS(=||\[|\%[0-9A-Z]) [OR] RewriteCond % _REQUEST(=|\[|\%[0-9A-Z]) RewriteRule ^(. *)$ index.php [F,L].

Как это работает? Код проверяет каждый запрос. Если запрос содержит теги или пытается изменить переменные GLOBALS и _REQUEST, запрос блокируется и пользователю возвращается ошибка 403.

2. Убираем показ лишней информации

В чем проблема: дружественный движок подскажет вам, если вы ошиблись с именем пользователя или паролем при попытке получить доступ к области администратора WordPress. Как же злоумышленник узнает, что пароль, который он пытается угадать, неверный? Давайте уберем вывод этой информации и немного запутаем его.

Что мы делаем. Откройте файл functions.php в активной папке темы вашего блога (wp-content/themes/title-your-themes/) и добавьте следующий код

add_filter('login_errors',create_function('$a', "return null?")),

Сохраните файл. Вуаля, больше никаких сообщений.

Как это работает; Используйте этот хук, чтобы переписать стандартную функцию login_errors(). В результате, если введен неправильный логин или пароль, не отображается никакой информации, объясняющей ситуацию.

3. Принудительное использование SSL

Что поставлено на карту; Если вы хотите обеспечить безопасность передачи данных, вам необходимо использовать протокол SSL, который гарантирует целостность и конфиденциальность обмена данными. WordPress позволяет это легко сделать.

Что нам делать? Во-первых, проверьте, может ли ваш провайдер использовать SSL. Если да, откройте файл wp-config.php (в корне вашего сайта) и добавьте следующую строку.

Как это работает; все просто. WordPress использует ряд констант, и FORCE_SSL_ADMIN — лишь одна из них. Эта константа заставляет использовать SSL при доступе к панели администратора.

4. Используем .htaccess для защиты файла wp-config

В чем проблема; wp-config.php содержит все данные, необходимые для подключения к серверу MySQL и базе данных. Защита этого файла — одна из самых важных задач.

Что мы делаем. Найдите файл .htaccess в корне вашего сайта и добавьте следующие строки.

5. Скрываем версию WordPress'a

В чем проблема: WordPress автоматически вводит номера версий в исходный код ваших страниц. К сожалению, не всегда есть возможность своевременно обновить двигатель. Это означает, что знание того, какая версия WordPress у вас установлена, со всеми ее недостатками и слабостями, может сделать злоумышленника очень недовольным вами. Что мы делаем. Правильно, удалите версию вывода.

Что мы делаем. Откройте файл functions.php. Он находится в папке с активной темой блога (WP-Content/themes/title-youmes/) и добавьте туда его код

Как это работает. Хак WordPress позволяет легко заменить одну функцию на другую. Это именно то, что мы используем сейчас — мы отключили вывод информации о публикации машины.

+Как правильно указал Looze, нам также нужно удалить файл readme.html из корня сайта. Он также содержит информацию о текущей версии WordPress.

6. Баним спамеров и ботов

В чем проблема: нежелательные сообщения и спамеры. Решение заключается в том, чтобы предотвратить доступ к сайту через IP. Конечно, это не защитит вас от постоянно меняющихся спам-скриптов, но немного облегчит вашу жизнь.

Что мы делаем. Вставьте этот код в ваш файл .htaccess. Просто измените адрес 123.456.789 на IPДеревенские жители. Плохой парень, который вас достает, и все — он уже давно исключен.

Разрешение на заказ, запретить все отказы от 123.456.789 Разрешить запретить все отказы от 123.456.789

Как это работает. И снова нам на помощь приходит Апач. Используйте файлы .htaccess для блокирования доступа к сайту пользователей с определенными IP-адресами. Вы хотите запретить кому-то другому? Просто добавьте еще одну строку, как показано ниже

Отказ от 93.121.788

7. Пишем плагин для защиты от зловредных url-запросов

В чем проблема: хакеры и субхакеры всех видов будут пытаться найти уязвимости с помощью всевозможных вредоносных запросов. WordPress очень хорошо защищен от этого, но дополнительная защита никогда не помешает.

Что мы делаем. Создайте новый файл с именем blockbadqueries.php и поместите его в папку WP-Content/ plugins. Затем включите его в Admin, как и любой другой плагин.

Как это работает? Работа этого ADD -ON проста — он контролирует все большие запросы (>255 символов) и наличие PHP -Functions Eval64 в URI. Если ничего не найдено, браузер пользователя возвращает ошибку 414.

8. Личеры!

В чем проблема, в мире полно хороших людей, которые всеми возможными способами пытаются передать новости и статьи, которые вы пишете, другим. Это нормально, они берут фотографии прямо с наших серверов по доброте душевной и забывают слово "релиз". А теперь представьте, что будет, если ссылка на нашу фотографию будет взята из популярного китайского блога с населением почти 400 миллионов человек в Интернете! Дерьмо, дерьмо, дерьмо, дерьмо… Так что теперь мы защищаем Хотлинк, или Рича и т.д. 'Да, я обязался давать ссылки на файлы с вашего сервера'.

Что мы делаем? И снова всемогущий Apache помогает защитить наш трафик. Снова удалите файл .htaccess и напишите следующее.

#rewritecond%! ^http://(. +Ј.) ? mysite \ .ru/[nc] rewritecond%!to … "rewriterule.*\.

Как это работает? С помощью этих правил мы заставляем сервер определить, откуда пришло фотоприложение — если с нашего сайта, он отдает его пользователю. Если он с "чужого" сайта, это создает у пользователя оскорбительный образ.

9. Убить админа. (Нет дефолтному юзернейму «admin»)!

В чем проблема; злоумышленникам всегда легче получить доступ к веб-сайту с грубым насилием, если их имя пользователя уже известно. Учитывая это, в течение многих лет подключение администратора по умолчанию было примитивным до зубовного скрежета "admin".

С новой версией WordPress 3.0 следует сказать, что все, что подсказывает вам ваше сердце, вы имеете право диктовать своему логину. Для других версий необходимо применить магическое заклинание.

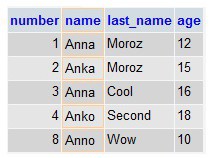

Что нам делать? Мы просто выполняем этот запрос в базе данных

wp_users set user_login = 'ваш новый логин' where user_login = 'admin',.

Как это работает? SQL-запрос используется для изменения имени пользователя по умолчанию. Однако есть одно "но". Публикации, написанные ранее администратора, не меняют автора. Поэтому для устранения admin'a в корне необходимо задать другой вопрос.

wp_posts set post_author = 'Ваш новый логин' post_author = 'admin',.

10. Защита директорий на сервере от просмотра

В чем проблема; на многих хостах вы можете просмотреть список серверов. Таким образом, ввод www.вашш car/ru/wp-include часто отображает все содержимое этого каталога. Конечно, это небезопасно и лучше запретить.

Что мы делаем. Вы можете добавить пустой файл index.html в папку, где он запрещен. Также вы можете добавить еще одну строку в .htaccess.

Вариант Все игроки.

Как это работает? Каждый раз, когда запрашивается каталог, создается пустой index.html. Ну, директива .htaccess просто запрещает Apache перечислять содержимое каталога.